Seguridad Informática

Este blog trata de la seguridad informática, los virus, antivirus, riesgos y algún otro video explicando como instalar un antivirus. También iré subiendo noticias de la actualidad relacionadas con la informática.

martes, 13 de marzo de 2018

viernes, 2 de marzo de 2018

INSTALACIÓN DEL AVAST FREE ANTIVIRUS

Para instalar Avast Free Antivirus en su PC, siga estos pasos:

- Descargue el instalador sin conexión para Avast Free Antivirus haciendo clic en el botón que aparece a continuación: ...y guárdelo en una ubicación familiar de su PC (por ejemplo, el escritorio de Windows).

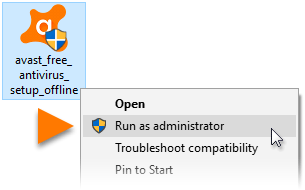

- Haga clic con el botón derecho sobre el archivo de instalación

avast_free_antivirus_setup_offline.exedescargado y seleccione Ejecutar como administrador en el menú contextual.

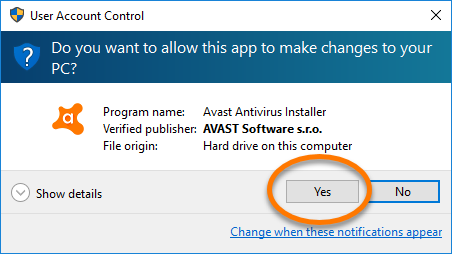

- Cuando se le pidan permisos en el cuadro de diálogo del Control de cuenta de usuario, haga clic en Sí (o Continuar).

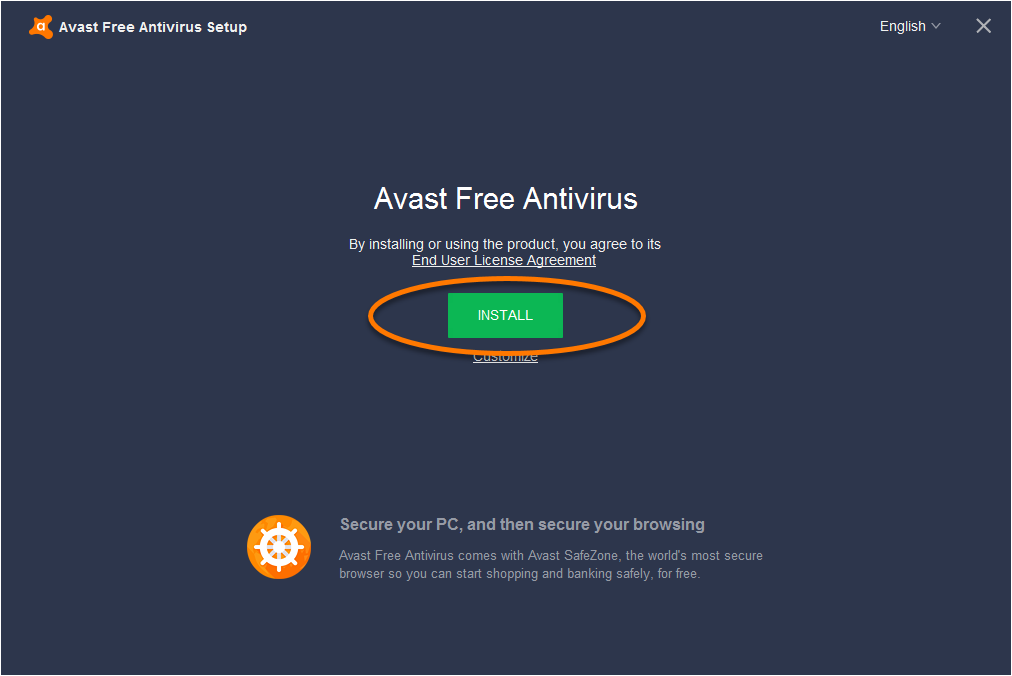

- Haga clic en Instalar para proceder con la instalación predeterminada.

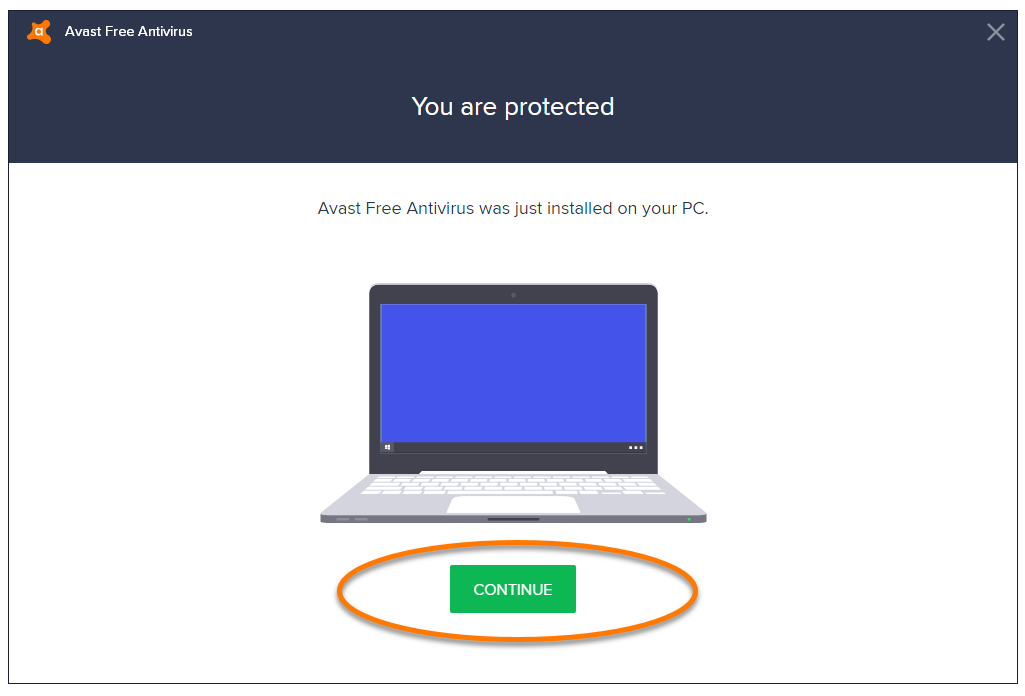

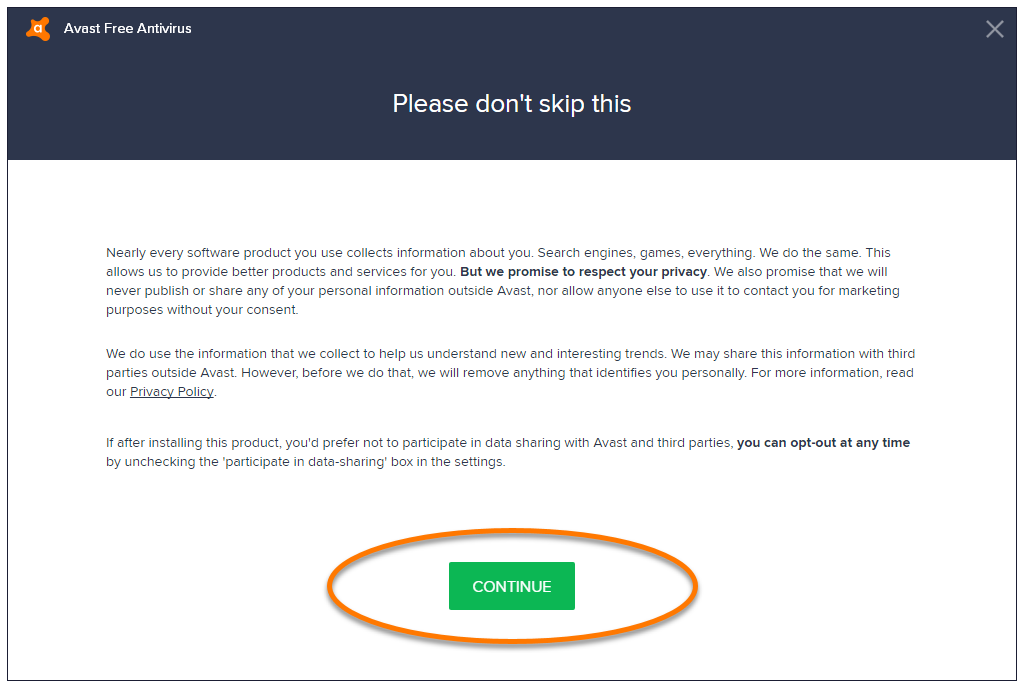

- Haga clic en Continuar.

- Revise la Política de privacidad de Avast y haga clic en Continuar.

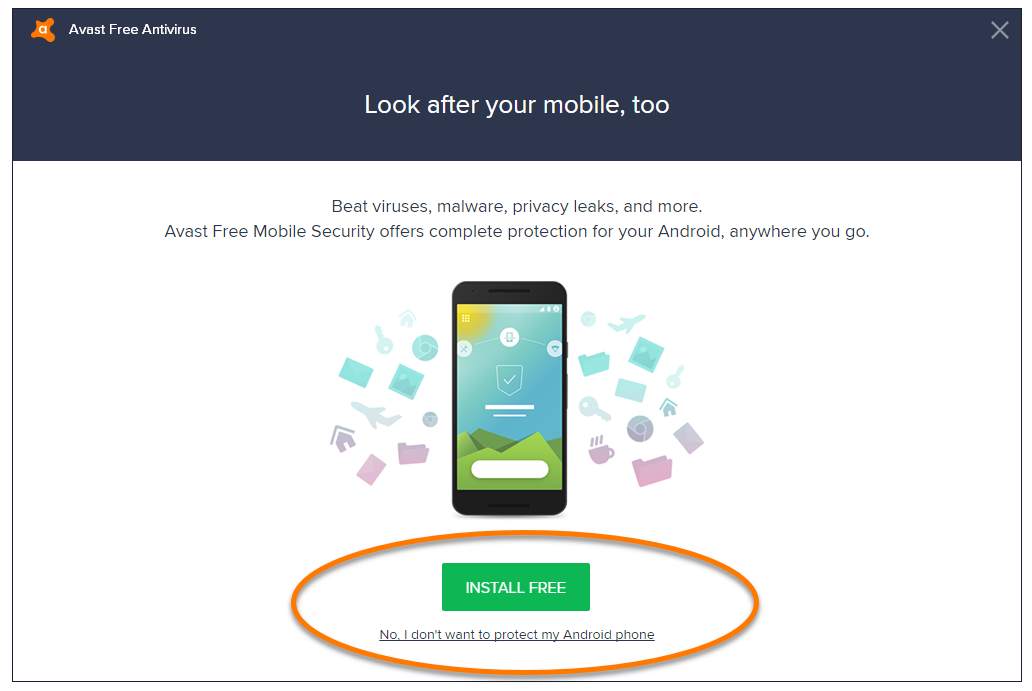

- Si se le pide que instale Avast Free Mobile Security, haga clic sobre la opción correspondiente según sus preferencias.

Avast Free Antivirus está ahora instalado en su PC y está listo para usarse. Puede acceder a la interfaz de usuario de Avast a través del icono de la bandeja del sistema de Avast  en la barra de tareas de Windows, o bien con el icono de Avast del escritorio de Windows.

en la barra de tareas de Windows, o bien con el icono de Avast del escritorio de Windows.

Para registrar Avast Free Antivirus, vaya a Opciones ▸ Suscripción y haga clic enRegistrarse ahora. Para registrarse en la última versión de Avast, no es necesario introducir los datos de contacto. Para obtener instrucciones detalladas, lea el artículo siguiente:

miércoles, 21 de febrero de 2018

Un programa ‘secuestra’ millones de Android y funde los teléfonos para extraer criptomonedas.

El aparato hace minería de la moneda virtual Monero hasta que el usuario introduce un código 'captcha'

Una

empresa de seguridad informática ha lanzado una alerta sobre un

programa malicioso que secuestra temporalmente teléfonos Android

para extraercriptomoneda Monero o XMR sin que el usuario lo sepa y,

además, sobrecarga el aparato cautivo.

martes, 20 de febrero de 2018

PROTEGE TU ORDENADOR

En este blog te vamos a

enseñar como debes proteger tu ordenador, para evitar el robo de información y

cuales son los mejores antivirus.

La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que la organización valore y signifique un riesgo si esta información confidencial llega a manos de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

La definición de seguridad de la información no debe ser confundida con la de «seguridad informática», ya que esta última solo se encarga de la seguridad en el medio informático, pero la información puede encontrarse en diferentes medios o formas, y no solo en medios informáticos.

La seguridad

informática, también conocida como ciberseguridad o seguridad de

tecnologías de la información, es el área relacionada con la informática

y la telemática que se enfoca en la protección de la infraestructura

computacional y todo lo relacionado con esta y, especialmente, la información

contenida en una computadora o circulante a través de las redes de

computadoras.

La ciberseguridad comprende software (bases de datos, metadatos, archivos), hardware, redes de computadoras y todo lo que la organización valore y signifique un riesgo si esta información confidencial llega a manos de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

La definición de seguridad de la información no debe ser confundida con la de «seguridad informática», ya que esta última solo se encarga de la seguridad en el medio informático, pero la información puede encontrarse en diferentes medios o formas, y no solo en medios informáticos.

Objetivos

La seguridad

informática está concebida para proteger los activos informáticos, entre los

que se encuentran los siguientes:

· La infraestructura computacional: es una parte fundamental para el almacenamiento

y gestión de la información, así como para el funcionamiento mismo de la

organización. La función de la seguridad informática en esta área es velar por

que los equipos funcionen adecuadamente y anticiparse en caso de fallos, robos,

incendios, sabotajes, desastres naturales, fallos en el suministro eléctrico y

cualquier otro factor que atente contra la infraestructura informática.

· Los usuarios: son las personas que utilizan la

estructura tecnológica, zona de comunicaciones y que gestionan la información.

Debe protegerse el sistema en general para que el uso por parte de ellos no

pueda poner en entredicho la seguridad de la información y tampoco que la

información que manejan o almacenan sea vulnerable.

· La información: esta es el principal activo. Utiliza y

reside en la infraestructura computacional y es utilizada por los usuarios.

Amenazas

Las amenazas pueden

ser causadas por:

· Usuarios: causa del mayor problema ligado a la seguridad de un

sistema informático. En algunos casos sus acciones causan problemas de

seguridad, si bien en la mayoría de los casos es porque tienen permisos

sobredimensionados, no se les han restringido acciones innecesarias, etc.

· Programas maliciosos: programas destinados a perjudicar o a

hacer un uso ilícito de los recursos del sistema. Es instalado en el ordenador,

abriendo una puerta a intrusos o bien modificando los datos. Estos programas

pueden ser un virus informático, un gusano informático, un troyano, una bomba

lógica, un programa espía o spyware, en general conocidos como malware.

· Errores de programación: la mayoría de los errores de

programación que se pueden considerar como una amenaza informática es por su

condición de poder ser usados como exploits por los crackers,

aunque se dan casos donde el mal desarrollo es, en sí mismo, una amenaza. La

actualización de parches de los sistemas operativos y aplicaciones permite

evitar este tipo de amenazas.

· Intrusos: personas que consiguen acceder a los datos o

programas a los cuales no están autorizados (crackers, defacers, hackers,

script kiddie o script boy,viruxers, etc.).

· Un siniestro (robo, incendio, inundación): una mala

manipulación o mala intención derivan en la pérdida del material o de los

archivos.

· Personal técnico interno: técnicos de sistemas, administradores de

bases de datos, técnicos de desarrollo, etc. Los motivos que se encuentran

entre los habituales son: disputas internas, problemas laborales, despidos, fines

lucrativos, espionaje, etc

· Fallos electrónicos o lógicos de los

sistemas informáticos en general.

· Catástrofes naturales: rayos, terremotos, inundaciones, rayos

cósmicos, etc.

Suscribirse a:

Entradas (Atom)